Google ha recentemente fornito al suo Authenticator una funzionalità spesso richiesta per il backup o la sincronizzazione dei semi segreti da cui l’autenticatore genera password monouso. Tuttavia, i segreti sensibili non sono così sicuri come ci si aspetterebbe.

Con la nuova sincronizzazione, l’autenticazione può essere utilizzata su più dispositivi contemporaneamente, ad esempio su smartphone iOS e Android. E se un dispositivo viene perso, l’autenticazione può essere configurata con esso, ad esempio su un nuovo smartphone.

Google Authenticator: nessuna crittografia end-to-end

Tuttavia, dopo aver esaminato il traffico di rete, gli sviluppatori dell’app iOS chiamata Twitter Mysk hanno scoperto che l’app invia questi segreti a Google in testo semplice: la trasmissione di dati top secret è protetta tramite TLS, ma non end-to- FINE. crittografato (E2E). Questi dati possono quindi essere letti da Google, ad esempio.

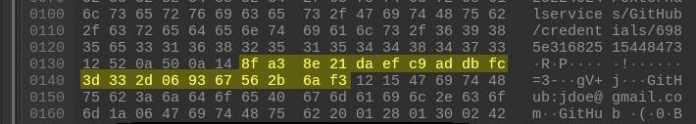

heise Security è stata in grado di riprodurre il problema con la versione di Google Authenticator sotto Android 13 presente al momento della segnalazione. Il nostro segreto TOTP è andato a Google durante la sincronizzazione sul Web. Come uomo nel mezzo, siamo stati in grado di rintracciarlo nel flusso di dati utilizzando la codifica Base32. Era anche nelle impostazioni di Google Crittografia sul dispositivo Attivato, assicurando che Google Password Manager salvi solo le password protette E2E. Ci aspettavamo una sicurezza identica ai segreti TOTP.

La sicurezza può comprendere il problema: il seme segreto salta la riga in testo normale durante la sincronizzazione.

(immagine: screenshot/rei)

Crittografia end-to-end avanzata

La crittografia E2E di segreti importanti come password e passkey è ora lo stato dell’arte. Ciò garantisce che solo l’utente stesso, e non il fornitore di servizi – o l’hacker con esso – abbia accesso a questi dati essenziali. Dopo aver esitato a lungo, anche Google se ne è reso conto e ha protetto le passkey con la protezione E2E. Anche Google Password Manager ora può farlo.

La base sincronizzata è il segreto utilizzato dall’autenticatore per calcolare il codice corrente per l’accesso sicuro a due fattori. Gli aggressori possono utilizzarlo per aggirare l’autenticazione a due fattori e ottenere l’accesso agli account da essa protetti, a condizione che dispongano già della password. Quindi un backup deve essere protetto in modo tale che solo gli utenti effettivi possano accedervi. La già citata crittografia E2E di password e passkey dimostra che Google può farlo.

Quindi attualmente non è consigliabile sincronizzare i segreti in Google Authenticator, Riassume Musk su Twitter. Nel caso attuale, Heise Security sconsiglia di utilizzare del tutto un autenticatore, in quanto non è possibile escludere un drenaggio di semi indesiderato, ad esempio se si attiva accidentalmente la sincronizzazione. Altre app come Authy offrono anche la sincronizzazione e il backup dei segreti TOTP, ma li proteggono solo con una password principale nota all’utente.

Chi ha già attivato il backup deve disattivarlo nuovamente e quindi reimpostare il seed a due fattori per tutti gli account gestiti con l’autenticatore. In questo modo è possibile ripristinare la riservatezza.

Google non ha ancora risposto alla domanda se la società vorrebbe confermare e correggere il comportamento di backup. Mysk ha già rilevato diverse app di autenticazione dannose nell’Apple Store e in Google Play alla fine di febbraio. A quel tempo, classificarono il problema come “furto di dati dannoso” o “programmato in modo improprio”.

(DMK)